DDoS 攻擊是什麼?!DDoS 攻擊防禦全攻略:從原理到實戰的終極指南 Enterprise Guide to DDoS Mitigation: From SYN Floods to Cloud-Based Scrubbing.

在萬物聯網的數位時代,網路流量如同企業的血液,攸關營運命脈。然而,一股看不見的洪流——分散式阻斷服務攻擊(DDoS),正以前所未有的規模與複雜性,威脅著全球無數企業的數位生存。根據 Statista 的數據預測,全球 DDoS 防護市場規模將在 2027 年達到 75 億美元,這反映了此威脅的嚴重性與日俱增。本文將帶您進行一場深度探索,從 DDoS 攻擊的基礎定義與歷史演進,到其背後複雜的技術原理與攻擊手法,例如 SYN Flood、HTTP Flood 與近年來更為棘手的應用層攻擊。

我們將透過詳實的國際案例,剖析 DDoS 為何是所有企業不容忽視的營運夢魘,它不僅造成立即的營收損失,更侵蝕品牌信譽與客戶信任。接著,本文將系統性地拆解一套完整的防禦策略,從企業內部的基礎防火牆、速率限制(Rate Limiting),到仰賴專業服務的內容傳遞網路(CDN)、Web 應用程式防火牆(WAF)與核心的「流量清洗」(Traffic Scrubbing)機制。最後,我們將指導您如何從零開始,建構一個涵蓋網路架構、監控工具、應變計畫(IR Plan)與資安營運中心(SOC)的整合性 DDoS 防禦體系,並探討如何將其與 EDR、SIEM 等工具結合,實現真正的「數位防護力」。這不只是一篇技術文章,更是您企業在面對流量洪水時,確保業務連續性的終極生存指南。

一、什麼是 DDoS 攻擊?

1.1 基本概念解釋

分散式阻斷服務攻擊(Distributed Denial-of-Service Attack,簡稱 DDoS),是一種惡意的網路攻擊手法,其終極目標是讓目標伺服器、服務或網路資源不堪重負,最終無法對正常的、合法的用戶請求提供服務。

攻擊者透過控制一個龐大的、由眾多被駭電腦或物聯網(IoT)設備組成的「僵屍網路」(Botnet),從全球不同角落,同時向單一目標發動海量的無效或惡意流量請求。這些請求的數量遠遠超過目標系統所能處理的上限,就像成千上萬的人在同一時間湧入一家只能容納十個人的小商店,結果就是店門被堵死,真正的顧客完全無法進入。

最終,目標網站會變得極其緩慢,甚至完全癱瘓,對外呈現「服務中斷」的狀態。這是一種「我雖然無法闖進你家偷東西,但我可以找一大群人把你家門口堵死,讓你出不去也讓別人進不來」的野蠻攻擊。

1.2 與 DoS 的差異

雖然 DDoS 與 DoS(Denial-of-Service)攻擊的目標相同——阻斷服務,但它們在執行方式和規模上有著天壤之別。理解其差異至關重要。

簡單來說,DDoS 是 DoS 的「演化版」與「規模化版」。現代的防禦體系基本上都能輕易應對單點的 DoS 攻擊,但面對 DDoS,其分散性、大規模性與偽裝性,使得防禦成為一項極其複雜的系統工程。

1.3 攻擊歷史與案例回顧

DDoS 攻擊的歷史,就是一部網路世界的軍備競賽史。從早期的炫技、惡作劇,演變到今日的商業勒索、政治抗議甚至是國家級的網路戰。

- 早期(~2000年)- Trinoo & The MafiaBoy Case: 1999 年,名為 Trinoo 的早期 DDoS 工具出現。隔年(2000年),一位年僅 15 歲的加拿大駭客 Michael Calce(化名 “MafiaBoy”),利用從大學網路竊取的資源,發動了一系列震撼全球的 DDoS 攻擊,成功癱瘓了包括 Yahoo!、CNN、eBay、Amazon 在內的眾多頂級網站。這次事件首次讓公眾意識到 DDoS 的巨大破壞力,也促使了早期防禦技術的發展。

- 政治化(2007年)- 愛沙尼亞網路戰: 2007 年,因一起政治爭議,愛沙尼亞的政府、銀行、媒體網站遭到了來自全球的大規模、持續性的 DDoS 攻擊。整個國家的數位基礎設施陷入癱瘓,成為全球首例被公認為「網路戰爭」的事件。這標誌著 DDoS 從單純的網路犯罪,升級為國家級的對抗工具。

- 物聯網(IoT)時代(2016年)- Mirai 病毒與 Dyn 攻擊: 2016 年,名為 Mirai 的惡意軟體開始感染全球數十萬個缺乏安全防護的 IoT 設備(如網路攝影機、路由器),組建了史上最龐大的僵屍網路之一。同年 10 月,Mirai 僵屍網路對美國主要的 DNS 服務商 Dyn 發動了規模空前的 DDoS 攻擊,導致 Twitter, Netflix, Spotify, GitHub, The New York Times 等大量知名網站服務在美國東岸大範圍中斷。此事件揭示了 IoT 設備安全漏洞帶來的巨大威脅。Google 在其官方安全部落格中也多次強調,保護 IoT 設備是緩解大型殭屍網路威脅的關鍵一環。

- 規模化紀錄(2020年至今)- Tbps 時代的來臨: 近年來,DDoS 攻擊的峰值流量不斷刷新紀錄。

- 2020年2月: Amazon Web Services (AWS) 成功緩解了一次峰值高達 2.3 Tbps 的大型 DDoS 攻擊。

- 2022年6月: Google Cloud 阻擋了一次基於 HTTPS 的應用層攻擊,其峰值請求達到了驚人的 每秒 4600 萬次。

- 2023年: Cloudflare 報告指出,他們緩解了一次峰值流量超過 7100 萬次請求/秒 的攻擊,再次刷新紀錄。

這些案例清晰地表明,DDoS 攻擊不僅沒有消失,反而隨著技術的演進,在規模、頻率和複雜性上都達到了新的高峰,對任何線上業務都構成了實質且持續的威脅。

二、DDoS 攻擊原理解析

要有效防禦,必先深入理解其攻擊原理。DDoS 攻擊並非單一手法,而是涵蓋了多種技術,針對網路通訊協定(TCP/IP Model)的不同層級弱點進行打擊。

2.1 常見攻擊類型

我們可以將常見的 DDoS 攻擊大致歸為三類:容量耗盡攻擊(Volumetric Attacks)、協定攻擊(Protocol Attacks)與應用層攻擊(Application Layer Attacks)。

1. UDP Flood (用戶數據報協議洪水攻擊)

- 技術原理: 屬於典型的容量耗盡攻擊。UDP 是一種「無連接」的協定,它在發送數據包前不需要像 TCP 那樣先建立連線(三次握手)。攻擊者利用這一點,向目標伺服器的隨機端口發送大量的 UDP 數據包。

- 伺服器反應: 當伺服器收到這些 UDP 包後,它會檢查對應的端口是否有應用程式在監聽。在絕大多數情況下,這些隨機端口都是關閉的。因此,伺服器必須為每一個到達的 UDP 包回覆一個 ICMP (Internet Control Message Protocol) 的「目標端口不可達」的訊息。

- 攻擊效果: 當 UDP 洪水來臨時,伺服器需要耗費大量的 CPU、記憶體和網路頻寬去處理這些無效請求並發送 ICMP 回應,最終導致資源耗盡,無法處理正常的 UDP/TCP 請求(如 DNS 查詢、線上遊戲數據等)。

- 資安小老師:這就像有人不停地向你家信箱投遞「查無此人」的信件。你家的信箱很快就被塞滿了,更糟的是,郵差還得花時間為每一封信都蓋上「查無此人」的退回戳章,這讓郵差筋疲力盡,無法處理你真正需要的信件。

2. SYN Flood (同步序列號洪水攻擊)

- 技術原理: 屬於協定攻擊,它利用了 TCP 協定「三次握手」(Three-way Handshake)的漏洞。正常的 TCP 連線建立過程是:

- Client -> Server: SYN (我想跟你建立連線)

- Server -> Client: SYN-ACK (好的,我同意,請確認)

- Client -> Server: ACK (我確認,連線建立) 在 SYN Flood 攻擊中,攻擊者發送大量的偽造來源 IP 的 SYN 包給伺服器。

- 伺服器反應: 伺服器收到 SYN 包後,會分配一定的資源(建立一個半開連線狀態,存放在所謂的

backlog queue中),然後回覆 SYN-ACK 包給那個偽造的 IP。因為來源 IP 是偽造的,伺服器永遠等不到第三步的 ACK 回應。 - 攻擊效果: 伺服器上有大量的「半開連線」佔據了連線表(Connection Table)的空間。當這個表被填滿後,任何新的、合法的 SYN 請求都將被直接丟棄,導致正常用戶無法建立 TCP 連線。

- 資安小老師: 想像你在餐廳當接待員,專門負責預約訂位。有人打電話來:「嗨,我要訂位!」你回答:「好的,請問您貴姓?」然後對方就掛斷了。接著,又有成千上萬通這樣的電話打進來,問完就掛。你的預約本上寫滿了無數「待確認」的訂位,導致真正想訂位的客人打電話進來時,你只能跟他說:「抱歉,預約全滿了!」

3. HTTP Flood (HTTP 洪水攻擊)

- 技術原理: 屬於應用層(Layer 7)攻擊,這是目前最常見且最難防禦的類型之一。攻擊者模擬正常用戶的行為,向網站伺服器(如 Apache, Nginx)發送大量的 HTTP 請求(GET 或 POST)。這些請求看起來與真人用戶的瀏覽行為幾乎無異,例如不斷請求首頁、搜尋頁面或需要大量資料庫運算的報表頁面。

- 伺服器反應: 對於 Web 伺服器來說,每一個 HTTP 請求都需要執行一系列操作:解析請求、查詢資料庫、渲染頁面、回傳內容。這些操作非常消耗 CPU、記憶體和 I/O 資源。

- 攻擊效果: 當海量的 HTTP 請求湧入時,伺服器的處理能力很快就達到極限,無法再回應任何新的頁面請求,導致網站對所有用戶都呈現加載緩慢或 503 Service Unavailable 的錯誤。由於其流量特徵與正常用戶相似,傳統的流量型防禦措施很難有效識別。

- 資安小老師: 你開了一家圖書館,HTTP GET 請求就像有人來借一本書,HTTP POST 請求就像有人來還書並需要你更新紀錄。HTTP Flood 攻擊,就像成千上萬個假讀者,同時湧進來,每個人都指定要借一本藏在地下室最深處、需要花半小時才能找到的古籍。你和所有館員都在疲於奔命地找書,結果就是其他真正想借普通書的讀者,只能在門口等待。

4. DNS Amplification (DNS 放大攻擊)

- 技術原理: 這是一種結合了「反射」(Reflection)與「放大」(Amplification)技術的容量耗盡攻擊。攻擊流程如下:

- 偽造: 攻擊者向公開、配置不當的 DNS 解析伺服器(Open Resolvers)發送一個 DNS 查詢請求。但這個請求的「來源 IP」被偽造成了「攻擊目標的 IP」。

- 放大: 攻擊者精心構造這個 DNS 請求(例如,請求

ANY類型的所有紀錄),使得 DNS 伺服器的「回應包」大小遠大於「請求包」的大小。這個比例就是「放大係數」,可以高達 50-70 倍。(其實某些特製請求(如 ANY + DNSSEC)在實務中可能達到 100 倍以上。) - 反射: 這些 DNS 伺服器收到請求後,會將那個巨大的回應包,發送給被偽造的來源 IP——也就是真正的攻擊目標。

- 攻擊效果: 攻擊者用很小的頻寬,就能驅動全球無數的 DNS 伺服器,向目標發送比攻擊者自身流量大幾十倍的洪水流量,輕易地塞滿目標的網路頻寬。

- 資安小老師: 惡霸想用垃圾信塞爆你家的信箱。他沒有自己寄,而是寫了一張明信片給一家大公司,明信片上問:「請把你們公司最厚的產品目錄寄到這個地址」,而留下的地址,是你家的地址。結果,那家公司寄來了一本 500 頁的超厚目錄。惡霸只花了一張明信片的力氣,就讓你家信箱被一本大書徹底塞爆。這就是放大與反射。

5. Slowloris 攻擊

- 技術原理: 這是一種非常狡猾的「慢速」應用層攻擊。它不像洪水攻擊那樣用龐大的流量取勝,而是利用伺G服器連線的機制。Slowloris 會與目標伺服器建立大量的 HTTP 連線,但故意讓這些連線保持「活著」卻「不完整」。它會發送一個不完整的 HTTP 標頭(Header),然後每隔一段時間再發送一兩個字元,讓伺服器誤以為客戶端網路很慢,從而一直等待連線完成。

- 攻擊效果: 像 Apache 這樣的網頁伺服器,其能同時處理的連線數是有限的。Slowloris 用極小的頻寬,就能佔滿伺服器所有的連線插槽(sockets),導致伺服器無法接受任何新的、正常的連線請求。

- 資安小老師: 餐廳裡有 10 張桌子。來了 10 個奇怪的客人,每個人都只點了一杯水,然後就坐在那裡一整天不點餐也不離開。結果,所有想進來吃飯的正常客人,都因為「客滿」而被擋在門外。這 10 個怪客沒花多少錢(頻寬很低),卻癱瘓了整間餐廳的生意。

6. Layer 7 攻擊 (應用層攻擊)

這是對所有在 OSI 模型第七層(應用層)發動攻擊的總稱,HTTP Flood 是其中最典型的一種。但 Layer 7 攻擊的範疇更廣,手法也更為精細,例如:

- 針對性 API 攻擊: 不攻擊網站首頁,而是鎖定後端的 API 端點,特別是那些會觸發複雜運算、資料庫查詢或第三方服務呼叫的 API。

- 登入頁面攻擊: 對登入頁面發動大量的 POST 請求,不僅消耗伺服器資源進行密碼驗證,還可能觸發帳號鎖定機制,影響正常用戶。

- 低速率慢速攻擊 (Low and Slow Attacks): 除了 Slowloris,還有像 R.U.D.Y. (Are You Dead Yet?) 這類攻擊,它透過 POST 請求,緩慢地提交一個巨大的表單數據,長時間佔用連線。

Gartner 在其多份資安報告中持續強調,隨著企業將更多應用程式遷移至雲端並依賴 API 經濟,Layer 7 攻擊的威脅正急遽上升。它們更難被偵測,因為其行為模式與合法流量極為相似,需要更智能的 Web 應用程式防火牆(WAF)和行為分析技術才能有效緩解。

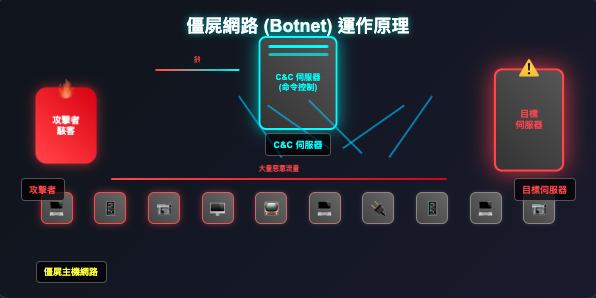

2.2 攻擊流程與僵屍網路(Botnet)

現代大規模 DDoS 攻擊的核心,是僵屍網路(Botnet)。其運作流程如下:

- 感染 (Infection): 攻擊者(稱為 Botmaster)透過各種手段(如釣魚郵件、惡意軟體、系統漏洞、弱密碼猜解)將惡意程式植入大量終端設備中。這些設備可以是個人電腦、伺服器,甚至是路由器、網路攝影機、智慧電視等物聯網(IoT)裝置。

- 集結 (Rallying): 被感染的設備(稱為 Bot 或 Zombie)會主動或被動地向一個或多個「命令與控制伺服器」(Command & Control Server,簡稱 C&C 或 C2)報到,形成一個由 Botmaster 集中控制的龐大網路。

- 命令 (Command): Botmaster 透過 C&C 伺服器向整個僵屍網路下達指令,例如「在特定時間,對

www.target.com發動 SYN Flood 攻擊」。 - 攻擊 (Attack): 數萬、數十萬甚至數百萬的 Bot 從全球各地,同時向目標發起攻擊,形成無法抵擋的流量洪水。

更令人擔憂的是「DDoS 即服務」(DDoS-as-a-Service)的黑市產業鏈。在暗網上,任何人都可以用低廉的價格(可能僅需數十美元)租用僵屍網路,對指定目標發動數小時甚至數天的攻擊。這使得 DDoS 的發動門檻極低,任何心懷不滿的個人、商業競爭對手或駭客組織都能輕易取得這種強大的網路武器。

三、企業為何需要重視 DDoS 攻擊?

許多企業主可能認為:「我們公司規模不大,又沒有敏感資料,駭客為什麼要攻擊我?」這是一個極其危險的迷思。DDoS 攻擊的動機多元,其造成的衝擊遠不止「網站暫時打不開」這麼簡單。

3.1 對營運造成的毀滅性衝擊

- 直接營收損失: 對於電子商務、線上遊戲、SaaS 服務、媒體網站等高度依賴網路可用性的企業,每中斷一分鐘都意味著直接的金錢損失。Gartner 的研究曾指出,網路服務中斷的平均成本可能高達每分鐘 5,600 美元,對於大型企業,這個數字可能飆升至數十萬美元。

- 品牌信譽與客戶流失: 一次嚴重的服務中斷,會嚴重打擊用戶信心。客戶可能會認為你的平台不穩定、不安全,從而轉向競爭對手。這種無形的商譽損失,往往比直接的營收損失更難彌補。

- 營運效率下降: 當對外服務中斷時,對內的營運也會受到影響。依賴內部網路系統(如 CRM、ERP)的員工可能無法工作,客服團隊會被雪片般的客訴電話淹沒,IT 團隊則需要投入所有精力進行搶修,完全打亂了正常的工作流程。

- SEO 排名受損: 搜尋引擎如 Google 會爬取網站以更新其索引。如果爬蟲在多次嘗試後都無法訪問你的網站,它可能會暫時降低你的網站排名,認為你的網站可靠性不足。長期的 DDoS 攻擊可能對辛苦經營的 SEO 成果造成災難性影響。

- 供應鏈連鎖反應: 如果你的服務是其他企業營運的一環(例如,你提供 API 給下游廠商),你的服務中斷會引發連鎖效應,影響整個產業生態系的合作夥伴。

3.2 資料中心與雲端平台的挑戰

許多企業認為遷移到 AWS, Google Cloud, Azure 等大型雲端平台就能高枕無憂。雖然雲端平台提供了強大的基礎設施,但 DDoS 防護仍然是一個「共同承擔責任模型」(Shared Responsibility Model)下的複雜挑戰。

- 雲端平台做的: 雲端服務商通常會提供針對網路層(Layer 3)和傳輸層(Layer 4)的大規模容量耗盡攻擊的基礎防護,例如 AWS Shield Standard、Google Cloud Armor Standard。它們的骨幹網路頻寬巨大,能夠吸收大部分的 UDP Flood 或 SYN Flood 攻擊。

- 企業自己要做的: 然而,對於更為狡猾的應用層(Layer 7)攻擊,雲端平台的基礎防護往往無能為力。因為這些攻擊流量看起來與正常用戶無異,自動化的基礎防護系統不敢輕易阻擋,以免誤傷友軍。企業必須自行配置進階服務(如 AWS Shield Advanced、Cloudflare Magic Transit、Google Cloud Armor Premium)或 WAF 規則,並根據自身應用的特性進行細緻的調整。

- 成本陷阱: 在某些雲端配置下,突如其來的 DDoS 流量可能會觸發自動擴展(Auto Scaling)機制,導致你的虛擬機或容器實例在短時間內暴增,隨之而來的是一張天文數字般的帳單。攻擊者雖然沒能打垮你的服務,卻成功地「燒光」了你的預算。

3.3 國際案例分析:不僅是癱瘓,更是組合拳

現代 DDoS 攻擊很少是單獨行動,它往往是更複雜攻擊活動中的一環,作為聲東擊西的「煙霧彈」。

- 案例:金融機構的資料竊取 一家歐洲銀行曾遭受了長達數小時的、大規模的 DDoS 攻擊。IT 和資安團隊全員投入,全力應對這場流量洪水,確保客戶端的網路銀行服務能夠勉強維持。然而,就在所有人的注意力都被 DDoS 吸引時,另一組攻擊者利用一個事先植入的後門,悄無聲息地從銀行後台資料庫中竊取了大量的客戶敏感資料。DDoS 在此扮演了完美的掩護角色,成功癱瘓了銀行的監控與應變能力。

- 案例:遊戲公司的勒索軟體部署 一家知名線上遊戲公司在發布重大更新前夕,其登入伺服器與遊戲伺服器遭到了持續性的 DDoS 攻擊,導致大量玩家無法登入,社群媒體上怨聲載道。在 IT 團隊手忙腳亂地處理 DDoS 問題時,攻擊者透過內部網路的橫向移動,成功在公司的核心開發伺服器上部署了勒索軟體。DDoS 攻擊不僅製造了混亂,也為勒索軟體的加密爭取了寶貴的時間。

這些案例告訴我們,DDoS 的威脅絕不能孤立看待。它可能是更大陰謀的前奏或掩護,其目的在於癱瘓你的「數位免疫系統」(資安監控與應變團隊),為後續的滲透、資料竊取或勒索攻擊鋪平道路。

四、DDoS 防禦策略全攻略

DDoS 防禦是一個多層次、縱深防禦的體系,沒有任何單一解決方案可以應對所有類型的攻擊。一個成熟的防禦策略,應該結合本地與雲端,從基礎設施到應用層,構建一個立體的防護網。

4.1 基礎防禦(On-Premise / 自建)

這是企業在自身網路環境中可以實施的第一道防線,主要應對中小型攻擊。

- 防火牆(Firewall)與路由器 ACL:

- 作用: 可以在網路邊界設定存取控制清單(Access Control Lists, ACLs),過濾掉一些明顯的惡意流量,例如來自已知惡意 IP 或特定埠口的異常封包。

- 局限性: 防火牆本身是有狀態的(Stateful),在處理 SYN Flood 等攻擊時,其自身的連線表就可能先被耗盡,成為瓶頸。而且,它無法應對大規模的容量耗盡攻擊,因為在惡意流量到達防火牆之前,企業的對外頻寬就已經被塞滿了。

- 速率限制(Rate Limiting):

- 作用: 在伺服器或負載平衡器上設定規則,限制來自單一 IP 位址在單位時間內的請求次數。例如,限制單一 IP 每秒最多只能發起 10 次請求。這對於減緩慢速攻擊或來自單一來源的暴力請求有一定效果。

- 局限性: 在大規模的分散式攻擊中,每個僵屍主機的請求頻率可能都很低,完全在速率限制的閾值以下,導致此機制失效。此外,如果將閾值設得太嚴格,可能會誤擋來自大型企業或 NAT 網路後方的正常用戶。

4.2 進階防禦(Cloud-Based / 專業服務)

當攻擊規模超過本地設備的處理能力時,就需要仰賴雲端的專業防禦服務。

- 內容傳遞網路(Content Delivery Network, CDN):

- 作用: CDN 將你的網站靜態資源(如圖片、CSS、JavaScript 檔案)快取到全球各地的邊緣節點(Edge Nodes)。當用戶請求這些資源時,會由距離最近的節點直接提供,而非回到你的源站伺服器。

- DDoS 防禦原理:

- 分散流量: DDoS 攻擊流量會被分散到 CDN 龐大的全球網路上,而不是集中火力攻擊你的單一源站。CDN 服務商的總頻寬遠非單一企業可比。

- 吸收應用層攻擊: 大多數針對靜態資源的 HTTP Flood 會被 CDN 的快取機制直接吸收,根本不會到達你的伺服器。

- 隱藏源站 IP: 由於所有流量都經過 CDN,攻擊者難以直接找到你伺服器的真實 IP 位址。

- 代表服務: Cloudflare, Akamai, Google Cloud CDN, AWS CloudFront.

- Web 應用程式防火牆(Web Application Firewall, WAF):

- 作用: WAF 專門防禦應用層(Layer 7)攻擊。它能深入分析 HTTP/HTTPS 流量的內容,識別並阻擋惡意請求,例如 SQL Injection、跨站腳本(XSS)以及複雜的 HTTP Flood。

- DDoS 防禦原理:

- 行為分析: 智能 WAF 能學習你網站的正常流量模式,並識別出異常的請求行為,例如一個 IP 在短時間內請求大量不同頁面。

- 指紋識別: 能夠識別並挑戰(如顯示 CAPTCHA 驗證碼)疑似機器人(Bot)的流量。

- 規則引擎: 可以設定精細的規則,例如封鎖來自特定國家、使用特定 User-Agent 或行為異常的請求。

- 部署模式: WAF 可以是雲端服務(Cloud-based WAF),也可以是本地硬體設備或伺服器上的軟體。雲端 WAF 通常與 CDN 服務整合在一起。

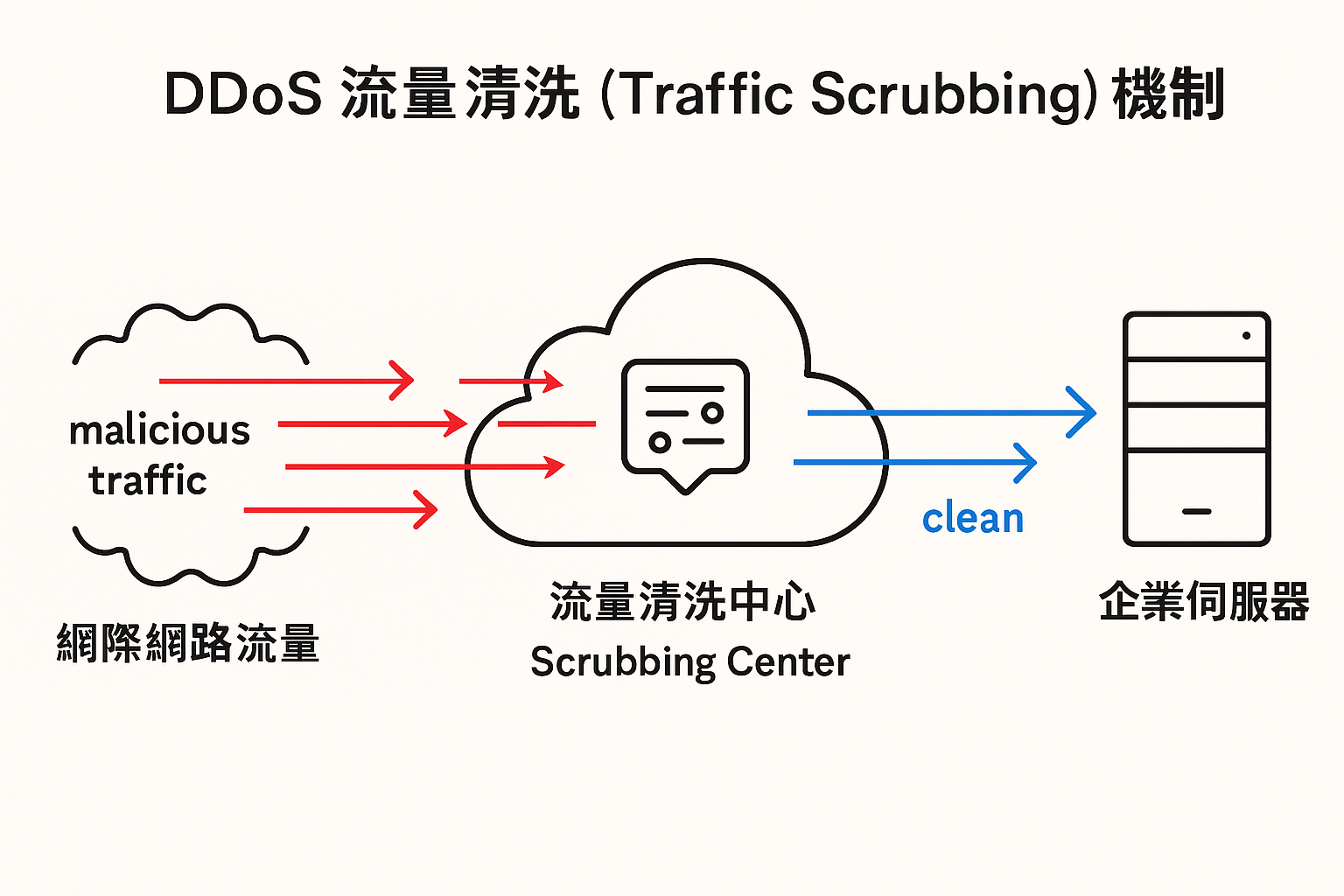

- 流量清洗服務(Traffic Scrubbing Service):

- 作用: 這是應對大規模容量耗盡攻擊和協定攻擊的終極武器。當偵測到攻擊時,企業的所有網路流量會被重導向(通常是透過 BGP 路由宣告)到 DDoS 防護服務商的「清洗中心」(Scrubbing Center)。

- 運作流程:

- 流量重導 (Redirection): 將指向你企業 IP 的流量,透過網路路由技術,送到防護服務商的全球數據中心。

- 清洗 (Scrubbing): 清洗中心擁有海量的頻寬和專門的硬體設備,能分析流入的每一個數據包,利用多種技術(如異常檢測、協定分析、黑名單過濾)來區分「好流量」(Good Traffic)和「壞流量」(Bad Traffic)。

- 返送 (Return): 將惡意流量丟棄,只把乾淨的、合法的流量透過一條安全的通道(如 GRE 隧道)送回你的伺服器。

- 代表服務: Cloudflare Magic Transit, Akamai Prolexic, AWS Shield Advanced, Google Cloud Armor. 這些服務是企業級防護的核心。

4.3 專業防護服務的選擇與評估

根據 Gartner 的《DDoS 緩解方案市場指南》,企業在選擇服務商時應考慮以下幾點:

- 緩解容量(Mitigation Capacity): 服務商的總網路頻寬有多大?能否抵禦 Tbps 等級的攻擊?

- 緩解技術(Mitigation Technology): 它們是否能有效處理各種類型的攻擊,特別是應用層攻擊和加密流量(SSL/TLS)攻擊?

- 全球網路延遲(Global Latency): 清洗中心是否遍布全球?流量清洗過程是否會對正常用戶的訪問速度造成明顯影響?

- 服務等級協議(SLA): 服務商承諾多快的偵測時間(Time to Detect)和緩解時間(Time to Mitigate)?對於緩解失敗是否有賠償條款?

- 安全營運中心(SOC)支援: 是否提供 24/7 的專家團隊支援?在攻擊發生時,能否快速與你協同作戰?

4.4 實戰演練與紅隊測試

部署了防禦系統不代表萬事大吉。你必須定期進行壓力測試和攻擊模擬(通常由「紅隊」執行),以驗證防禦體系是否如預期般運作。

- 目的:

- 檢驗防禦規則是否配置正確。

- 測試告警系統和應變流程是否通暢。

- 找出防禦體系中的盲點和瓶頸。

- 讓資安團隊在受控的環境下,積累應對真實攻擊的經驗。

- 注意事項: 進行 DDoS 演練必須事先與你的防護服務商、雲端平台和網路供應商進行充分溝通和報備,以免觸發不必要的警報或被視為真實攻擊。

五、建置企業 DDoS 防禦體系

技術工具是基礎,但一個真正有韌性的防禦體系,需要將技術、流程和人員整合在一起。

5.1 網路架構設計調整

防禦 DDoS 應從網路設計的源頭開始思考。

- 隱藏源站 IP: 這是最基本也是最重要的一步。確保你的伺服器真實 IP 不會被洩漏。所有對外流量都應透過 CDN 或 DDoS 防護服務商進行代理。避免在 DNS 紀錄(特別是 MX 郵件紀錄)、SSL 憑證或網頁原始碼中洩漏源站 IP。

- 網路分區(Network Segmentation): 將對外服務的網路(DMZ 區)與內部核心網路、辦公網路嚴格隔離。即使對外服務被攻擊癱瘓,也不應影響到企業內部的營運系統。

- 負載平衡與擴展性設計: 設計有彈性的伺服器架構,使用負載平衡器將流量分散到多台後端伺服器。結合雲端的自動擴展(Auto-Scaling)能力,可以在正常流量高峰或小型攻擊時,動態增加處理能力。(注意:需配合 WAF 等防護,避免被惡意流量觸發而產生高額費用)。

- 採用 Anycast 路由: 對於有全球業務的企業,採用 Anycast 技術可以將流量導向離用戶最近的數據中心。在遭受 DDoS 攻擊時,攻擊流量會被分散到全球多個數據中心共同吸收,而不是集中在單一地點。大型 CDN 和 DDoS 防護服務商的核心技術之一就是 Anycast。

5.2 檢測與監控工具導入

你無法防禦你看不見的威脅。即時、準確的監控是快速應對的基礎。

- 流量分析工具: 部署能夠監控 NetFlow, sFlow, IPFIX 等流量日誌的工具。這些工具可以提供網路流量的可視化圖表,讓你了解流量的來源、目的地、通訊協定和大小。當流量出現異常飆升時,能夠第一時間發現。

- 效能監控系統 (APM): 應用程式效能監控(Application Performance Monitoring)工具可以監控伺服器的 CPU 使用率、記憶體消耗、資料庫查詢時間、API 回應延遲等關鍵指標。應用層攻擊往往不會引起網路流量的巨大變化,但會導致這些效能指標急遽惡化。

- 日誌管理與分析平台: 集中收集來自防火牆、伺服器、CDN、WAF 等所有設備的日誌,並利用 SIEM(安全資訊與事件管理)平台進行關聯分析,設定告警規則。例如,「當 Web 伺服器 CPU 使用率連續 5 分鐘超過 90%,且來自單一 IP 的請求數異常時,立即發出高等級警報」。

5.3 事件應變計畫(Incident Response Plan, IRP)擬定

當攻擊來臨時,混亂和恐慌是最大的敵人。一份清晰、可執行的事件應變計畫(IRP)是穩定軍心的關鍵。DDoS 的 IRP 應包含以下要素:

- 角色與職責 (Roles & Responsibilities):

- 總指揮官 (Incident Commander): 負責協調所有資源,做出關鍵決策。

- 資安分析師 (Security Analyst): 負責分析攻擊類型、來源,調整防禦規則。

- 網路工程師 (Network Engineer): 負責調整路由、與 ISP 或 DDoS 服務商協作。

- 溝通負責人 (Communications Lead): 負責對內(管理層、員工)和對外(客戶、公眾)的資訊發布。

- 應變流程 (Phases of Response):

- 準備 (Preparation): 平時的演練、工具準備、聯絡人列表維護。

- 識別 (Identification): 如何確認正在遭受攻擊?告警的觸發條件是什麼?

- 圍堵 (Containment): 啟動 DDoS 防護服務(例如,從「監控模式」切換到「緩解模式」),與服務商溝通,封鎖惡意 IP。

- 根除 (Eradication): 在 DDoS 的情境下,此階段主要是確保攻擊流量被完全阻擋。

- 復原 (Recovery): 確認服務恢復正常,持續監控是否有第二波攻擊。

- 事後檢討 (Lessons Learned): 攻擊結束後,撰寫報告,分析攻擊手法,檢討應變流程的不足之處,並優化未來的防禦策略。

- 聯絡清單 (Contact List): 包含內部應變小組成員、高階主管、DDoS 防護服務商 24/7 技術支援、ISP 聯絡窗口、雲端平台客服的緊急聯絡方式。

5.4 SOC 團隊角色與流程配置

資安營運中心(Security Operations Center, SOC)是企業資安防禦的大腦。在應對 DDoS 攻擊時,SOC 團隊的流程至關重要。

- L1 分析師 (Tier 1 Analyst): 負責 24/7 監控告警。當收到 DDoS 相關告警時,進行初步研判,例如確認是真實攻擊還是誤報,並根據預設的劇本(Playbook)執行初步操作(如啟動 WAF 的緊急模式)。

- L2 工程師 (Tier 2 Engineer): 當 L1 確認是真實且複雜的攻擊後,事件會升級到 L2。L2 工程師將深入分析攻擊封包,辨別攻擊手法(是 SYN Flood 還是 HTTP Flood?),並與 DDoS 防護服務商的專家直接溝通,微調清洗策略。

- 威脅獵捕專家 (Threat Hunter): 在攻擊平息後,威脅獵捕專家會主動分析攻擊數據,尋找攻擊者留下的蛛絲馬跡,判斷這次 DDoS 是否為其他攻擊(如資料外洩)的掩護。

六、DDoS 與其他資安威脅的整合防護

DDoS 從來不是一個孤立的威脅。一個成熟的資安策略,必須將 DDoS 防護視為整體「數位防護力」的一環,與其他安全措施協同作戰。

6.1 搭配 EDR、SIEM、NDR 使用

- 端點偵測與應變 (EDR): 僵屍網路的來源是受感染的端點。強大的 EDR 方案可以在惡意軟體(Bot 程式)植入企業內部電腦的初期就偵測並清除它,防止企業自身的設備成為僵屍網路的一員。

- 安全資訊與事件管理 (SIEM): SIEM 是資安監控的中樞神經。它可以關聯來自 DDoS 防護平台、WAF、防火牆、EDR 和伺服器的日誌。例如,SIEM 可以建立一條規則:「如果 WAF 偵測到來自 IP A 的 Layer 7 攻擊,同時 NDR 在內部網路偵測到 IP A 正在對資料庫伺服器進行異常掃描」,這就可能是一次以 DDoS 為掩護的滲透攻擊,需要立即發出最高級別的警報。

- 網路偵測與應變 (NDR): NDR 監控企業內部網路的流量(東西向流量)。它可以偵測到被 DDoS 攻擊癱瘓的對外伺服器是否出現了異常的對內連線,這是判斷攻擊是否為「煙霧彈」的關鍵指標。

6.2 結合社交工程模擬與資安意識訓練

防止員工電腦成為僵屍網路的一部分,是從源頭上為網際網路安全做貢獻。定期對員工進行資安意識訓練,教導他們如何識別釣魚郵件、不要下載來路不明的軟體。結合社交工程演練(例如發送模擬的釣魚郵件),可以有效提升員工的警覺性,降低 Bot 程式的感染率。

6.3 災難復原與業務連續性設計(BCP/DRP)

儘管有最好的防禦,我們仍需為最壞的情況做準備。業務連續性計畫(BCP)和災難復原計畫(DRP)是企業韌性的最後一道防線。

- BCP: 專注於如何在災難(包括嚴重的 DDoS 攻擊)期間,維持關鍵業務的運作。例如,啟動備用的客服流程、手動處理訂單等。

- DRP: 專注於 IT 系統的復原。在 DDoS 的情境下,可能包括:

- 故障轉移(Failover): 如果主數據中心被打垮,如何快速將服務切換到異地的備援中心?

- 備份與還原: 如果攻擊造成資料損毀(雖然 DDoS 本身不破壞資料,但組合攻擊可能),如何從備份中快速還原?

- 溝通計畫: 如何在官方網站無法訪問的情況下,透過社群媒體、電子郵件等備用渠道,向客戶和合作夥伴發布狀況更新?

一個完善的 BCP/DRP 計畫,能確保即使在最猛烈的攻擊下,企業的損失也能被控制在最小範圍,並能以最快的速度恢復正常營運。

常見問題 (FAQ)

Q1: DDoS 攻擊會偷走我的資料嗎? A1: DDoS 攻擊本身的目的在於「阻斷服務」而非「竊取資料」。它透過消耗資源來癱瘓你的伺服器。然而,駭客經常利用 DDoS 作為「煙霧彈」,在你的 IT 團隊忙於應對服務中斷時,悄悄進行資料竊取、植入後門或部署勒索軟體。因此,遭受 DDoS 攻擊時,必須同時警惕其他潛在的資安威脅。

Q2: 我只是個小公司,真的需要花錢做 DDoS 防護嗎? A2: 絕對需要。現今「DDoS 即服務」的黑市讓攻擊成本極低,任何規模的企業都可能成為目標,動機可能是商業競爭、個人報復,甚至是隨機的測試。對小企業而言,一次成功的 DDoS 攻擊造成的營運中斷和商譽損失,其衝擊可能比大企業更為致命。採用像 CDN 這樣兼具效能優化與基礎防護的服務,是性價比極高的第一步。

Q3: 買了 CDN 或 WAF 之後,我是不是就 100% 安全了? A3: 並非如此。CDN 和 WAF 是防禦體系中至關重要的環節,能有效抵擋絕大多數的網站型攻擊。但它們仍有極限。例如,如果你的源站伺服器 IP 洩漏,攻擊者可以直接繞過 CDN/WAF 攻擊你。此外,對於非網站服務(如郵件伺服器、遊戲伺服器)的保護,或面對超大規模的網路層攻擊,你可能需要更專業的流量清洗服務。安全是一個持續優化的過程,而非一次性的採購。

Q4: DDoS 攻擊是違法的嗎? A4: 是的,在絕大多數國家(包括台灣),發動 DDoS 攻擊是明確的刑事犯罪行為,會面臨嚴厲的法律制裁。這屬於刑法中的「妨害電腦使用罪」範疇。

Q5: 我如何判斷自己是否正在遭受 DDoS 攻擊? A5: 明顯的症狀包括:網站或網路服務突然變得極度緩慢或完全無法連線;伺服器的 CPU、記憶體或網路使用率無故飆升至 100%;網路流量分析工具顯示來自大量不同 IP 的異常流量湧入。最可靠的方式是部署專業的監控與告警系統,以便在攻擊初期就能收到通知。

🔐 專屬您的客製化資安防護 — 我們提供不只是防禦,更是數位韌性打造

從技術層面到人性考量,我們把資安做得更細膩。

【影響資安】深知,真正的安全感,不是來自於購買昂貴的設備,而是源於一套「以人為本、與時俱進」的防護策略。我們相信,科技始終來自於人性,而資安的破口,往往也源於人性。

不同於傳統資安公司單點式的防禦思維,我們提出「數位防護力」(Digital Resilience)的整合概念。這是一套涵蓋了 技術韌性、營運韌性、品牌韌性 的全方位解決方案。

- 技術韌性:我們不只提供 DDoS 防護、WAF、EDR 等單一工具,更擅長將其整合成自動化、聯防的作戰系統。從雲端到地端,從網路到端點,我們為您構建看得到、管得住、擋得下的深度防禦。

- 營運韌性:透過實戰化的紅隊演練、客製化的事件應變計畫(IRP),以及對 SOC 團隊的賦能,我們確保您在遭遇攻擊時,能臨危不亂,迅速反應,將營運衝擊降至最低。

- 品牌韌性:我們結合資安意識內訓與社交工程演練,從根本上提升您團隊的「資安體質」,將人的因素從最大的風險,轉化為第一道防線。因為我們知道,保護好您的員工,就是保護好您的品牌信譽。

資安不是軍備競賽,而是一場關於「信任」的長期承諾。 選擇【影響資安】,讓我們成為您最值得信賴的數位夥伴,共同打造一個讓您安心發展、無懼威脅的數位未來。

💡 想為企業打造最貼身的資安防護?

立即與我們聯繫,由專業團隊為您量身打造屬於您的安全堡壘。

LINE:@694bfnvw

📧 Email:effectstudio.service@gmail.com

📞 電話:02-2627-0277

本文由影響視覺科技資安專家團隊撰寫,如需轉載請註明出處。更多資安知識分享,請關注我們的官方網站。